Über diese Erweiterung

WICHTIG

Eine Anleitung in die Grundlagen von NoScript 10

Ist die neue Oberfläche von NoScript 10 immer noch ungewohnt?

Sehen Sie sich diese von Nutzern erstellte NoScript 10 Einführung und diesen Vergleich zwischen NoScript 10 "Quantum" und NoScript 5 "Classic" an.

Als Gewinner des "PC World World Class Award" und ausgeliefert als Teil des Tor Browsers bietet Ihnen NoScript den besten verfügbaren Schutz im Internet.

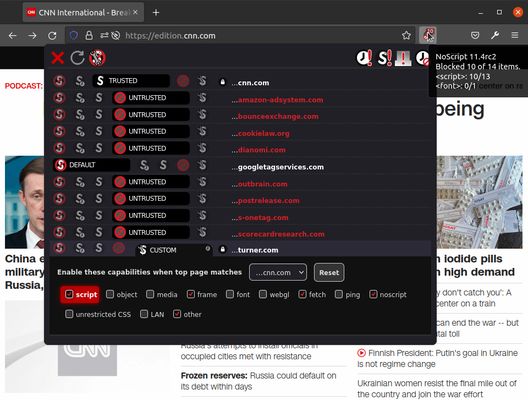

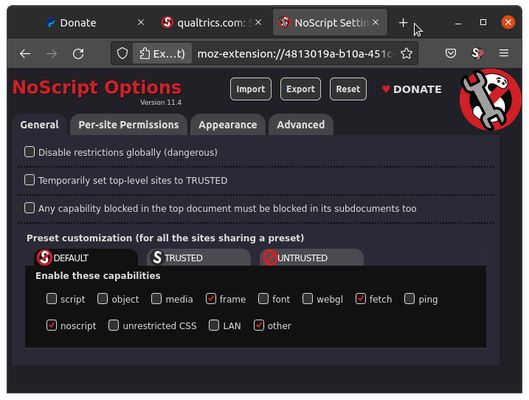

Mit NoScript können Sie JavaScript, Flash, Java und andere ausführbare Inhalte bloß auf vertrauenswürdigen Domains Ihrer Wahl zulassen, z.B. beim Online-Banking. Somit verhindern Sie aus der Ferne ausnutzbare Schwachstellen inklusive Spectre und Meltdown.

Ihre vertrauenswürdigen Bereiche werden dank der einmaligen ClearClick Technologie gegen seitenübergreifende Scripting-Attacken (XSS), Cross-Zone DNS Rebinding / CSRF Attacken (Router Hacking), und Clickjacking-Versuche geschützt.

Dieser präventive Ansatz verhindert das Ausnutzen von (bekannten und unbekannten!) Sicherheitslücken ohne Verlust an Funktionalität, wo Sie diese benötigen.

Experten sind sich einig: Firefox wird wirklich noch sicherer mithilfe von NoScript ;-)

FAQ: https://noscript.net/faq

Forum: https://noscript.net/forum

Eine Anleitung in die Grundlagen von NoScript 10

Ist die neue Oberfläche von NoScript 10 immer noch ungewohnt?

Sehen Sie sich diese von Nutzern erstellte NoScript 10 Einführung und diesen Vergleich zwischen NoScript 10 "Quantum" und NoScript 5 "Classic" an.

Als Gewinner des "PC World World Class Award" und ausgeliefert als Teil des Tor Browsers bietet Ihnen NoScript den besten verfügbaren Schutz im Internet.

Mit NoScript können Sie JavaScript, Flash, Java und andere ausführbare Inhalte bloß auf vertrauenswürdigen Domains Ihrer Wahl zulassen, z.B. beim Online-Banking. Somit verhindern Sie aus der Ferne ausnutzbare Schwachstellen inklusive Spectre und Meltdown.

Ihre vertrauenswürdigen Bereiche werden dank der einmaligen ClearClick Technologie gegen seitenübergreifende Scripting-Attacken (XSS), Cross-Zone DNS Rebinding / CSRF Attacken (Router Hacking), und Clickjacking-Versuche geschützt.

Dieser präventive Ansatz verhindert das Ausnutzen von (bekannten und unbekannten!) Sicherheitslücken ohne Verlust an Funktionalität, wo Sie diese benötigen.

Experten sind sich einig: Firefox wird wirklich noch sicherer mithilfe von NoScript ;-)

FAQ: https://noscript.net/faq

Forum: https://noscript.net/forum

Versionshinweise für 12.1.1

v 12.1.1

============================================================

x Fix automatic reloading broken if the background script /

service worker is not already initialized on UI load

x Re-enable signing logging

v 12.1

============================================================

x [nscl] Improved work-around for Youtube placeholder

displacement (tor-browser#43296)

x [L10n] Updated pl

x Avoid synchronous policy fetching if document is already

complete (e.g. on extension updates)

x Remove more MV3-only entries from MV2 manifest

x Remove pre-release version check on signing

x More informative debug logging

x Fixed misplaced update_url in development builds (thanks

DJ-Leith for reporting)

x Switch Firefox development build version format to *.9xx

(like Chromium)

x Cross-browser and cross-manifest compatibility down to

Gecko 115

x Improved cross-browser and cross-manifest development and

build ergonomics

x Fixed RequestGuard on Firefox still using CSP.blocks() as

an instance method

x Improved cross-browser and cross-manifest support

x Do not reload affected tabs before saving XSS user

choices, if any

x [nscl] Several performance and reliability enhancements

from NSCL

x [nscl] Updated to latest NoScript Commons Library

x Fixed offscreen placeholder container preventing user

interaction on the left of placeholders

(tor-browser#43282)

x Fix localization-related console spam when opening options

panel (tor-browser#43269)

x Fixed offscreen placeholder container preventing user

interaction on the left of placeholders

(tor-browser#43282)

x Fix localization-related console spam when opening options

panel (tor-browser#43269)

============================================================

x Fix automatic reloading broken if the background script /

service worker is not already initialized on UI load

x Re-enable signing logging

v 12.1

============================================================

x [nscl] Improved work-around for Youtube placeholder

displacement (tor-browser#43296)

x [L10n] Updated pl

x Avoid synchronous policy fetching if document is already

complete (e.g. on extension updates)

x Remove more MV3-only entries from MV2 manifest

x Remove pre-release version check on signing

x More informative debug logging

x Fixed misplaced update_url in development builds (thanks

DJ-Leith for reporting)

x Switch Firefox development build version format to *.9xx

(like Chromium)

x Cross-browser and cross-manifest compatibility down to

Gecko 115

x Improved cross-browser and cross-manifest development and

build ergonomics

x Fixed RequestGuard on Firefox still using CSP.blocks() as

an instance method

x Improved cross-browser and cross-manifest support

x Do not reload affected tabs before saving XSS user

choices, if any

x [nscl] Several performance and reliability enhancements

from NSCL

x [nscl] Updated to latest NoScript Commons Library

x Fixed offscreen placeholder container preventing user

interaction on the left of placeholders

(tor-browser#43282)

x Fix localization-related console spam when opening options

panel (tor-browser#43269)

x Fixed offscreen placeholder container preventing user

interaction on the left of placeholders

(tor-browser#43282)

x Fix localization-related console spam when opening options

panel (tor-browser#43269)